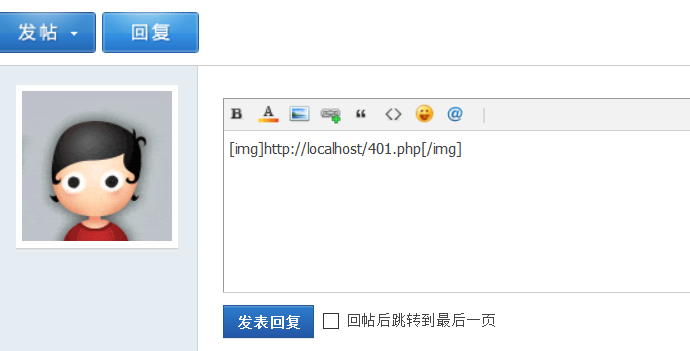

目录分析过程在分析漏洞之前先了解一下相关的知识科普。401钓鱼,也叫基础认证钓鱼。在Web站点中,绝大部分的web服务器被配置为匿名访问,即用户在请求web站点访问服务器上的相关信息时,一般不会被要求提示输入相关认证标示信息,也就是说...

喜爱程序分析以及研究一些有趣的 Web 安全问题

文章分类 [共 76 篇] [归档]

热门文章

- 个人经验泛谈之工控安全入门 110,007 人看过

- 第十届信息安全国赛 Web WriteUp(部分) 44,334 人看过

- fastadmin最新版前台getshell漏洞分析 36,209 人看过

- 【Java 代码审计入门-01】审计前的准备 25,618 人看过

- maccms v8 80w 字符的 RCE 分析 23,382 人看过

- 【Java 代码审计入门-04】SSRF 漏洞原理与实际案例介绍 21,871 人看过

- T-Star高校挑战赛WP 21,397 人看过

- 带你走进 S7COMM 与 MODBUS 工控协议 21,242 人看过

- 挖洞神器之XRAY使用初体验 20,342 人看过

- 【Java 代码审计入门-05】RCE 漏洞原理与实际案例介绍 19,628 人看过